Perbincangan soal password manager paling aman jadi semakin panas pasca insiden LastPass. Banyak pengguna yang tiba-tiba merasa tidak nyaman dengan vault mereka yang tersimpan di cloud. Pertanyaannya kini bukan lagi “apakah password manager aman?” tapi “mana yang benar-benar bisa dipercaya setelah kebocoran data sebesar itu?”

Mengangkat Kembali Insiden LastPass 2022

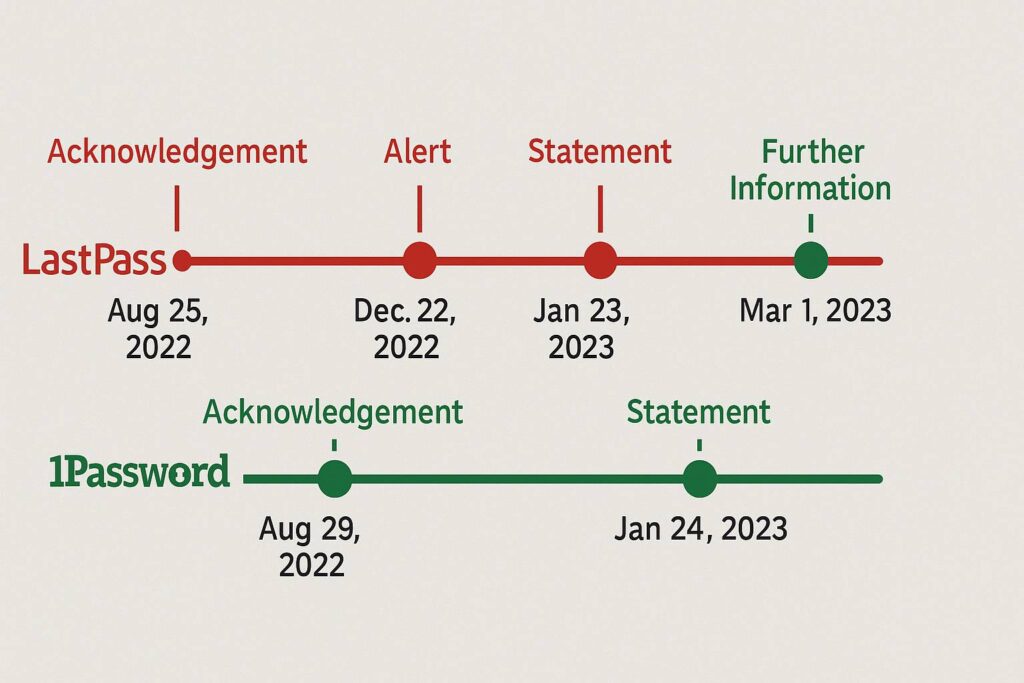

Sebelum kita bandingkan teknis, penting untuk memahami apa yang sebenarnya terjadi. Pada Agustus 2022, LastPass mengumumkan bahwa sistemnya mengalami breach. Awalnya mereka menyatakan hanya kode sumber dan beberapa data teknis yang terekspos. Namun, di bulan Desember 2022, kebenaran pahit terungkap: vault password pengguna telah diakses.

Dampaknya sangat serius. Meskipun vault terenkripsi, data seperti URL, email, dan metadata lainnya berada dalam bentuk plaintext. Ini memberi penyerang informasi berharga untuk serangan targeted phishing. Lebih mengecewakan lagi, LastPass baru mengakui keparahan insiden setelah investigasi berbulan-bulan.

Arsitektur Keamanan: Kunci Perbedaan Utama

Perbedaan paling krusial terletak pada desain sistem. 1Password menggunakan model yang mereka sebut Secret Key, sementara LastPass mengandalkan master password semata. Ini bukan hanya soal fitur, tapi fondasi keamanan.

1Password: Secret Key Sebagai Faktor Kedua yang Tidak Pernah Diketahui Server

Ketika Anda membuat akun 1Password, aplikasi menghasilkan Secret Key unik 34 karakter yang disimpan secara lokal di perangkat Anda. Kunci ini bukan password dan bukan OTP. Ini adalah kriptografik key yang diperlukan untuk mengenkripsi dan mendekripsi data Anda.

Kombinasi master password + Secret Key menciptakan kunci enkripsi akhir yang jauh lebih kuat. Bahkan jika server 1Password diretas, penyerang hanya mendapatkan data terenkripsi yang mustahil dibuka tanpa Secret Key yang tidak pernah tersentuh server.

LastPass: Zero-Knowledge yang Tidak Lengkap

LastPass juga mengklaim zero-knowledge architecture. Namun, implementasinya berbeda. Mereka hanya mengandalkan master password untuk enkripsi vault. Master password ini disimpan hash di server (dengan PBKDF2 100,100 iterasi, standar yang sudah ketinggalan zaman).

Masalahnya: ketika breach terjadi, database hash ini juga ikut bocor. Dengan GPU modern, brute force master password yang lemah menjadi sangat mungkin. LastPass tidak punya faktor kedua yang tidak diketahui server.

Peringatan: Meskipun LastPass meningkatkan iterasi PBKDF2 menjadi 600,000 pasca insiden, vault lama yang belum diperbarui tetap berada pada 100,100 iterasi. Jika Anda pengguna lama dan belum mengubah master password, Anda berisiko tinggi.

Perbandingan Teknis: Spesifikasi Enkripsi dan Praktik Terbaik

Mari kita lihat data konkret di balik klaim “military-grade encryption” yang sering diumbar.

| Aspek | 1Password | LastPass |

|---|---|---|

| Algoritma Enkripsi | AES-256-GCM | AES-256-CBC + HMAC-SHA256 |

| Key Derivation | PBKDF2-HMAC-SHA512 (650,000 iterasi) | PBKDF2-HMAC-SHA256 (600,000 iterasi baru) |

| Faktor Tambahan | Secret Key (128-bit entropy) | Tidak ada |

| Enkripsi End-to-End | Ya, termasuk metadata | Hanya password field, metadata plaintext |

| Bug Bounty Program | Ya, aktif dan publik | Ya, tapi kurang transparan |

Perbedaan GCM vs CBC mungkin tampak teknis, tapi GCM menawarkan authenticated encryption yang lebih aman dari serangan tertentu. LastPass menggunakan CBC + HMAC terpisah, yang masih aman tapi tidak seideal GCM.

Transparansi dan Respons Insiden: Ujian Nyata

Ketika sistem keamanan gagal, cara perusahaan merespons mengungkapkan banyak hal tentang komitmen mereka terhadap privasi.

1Password belum pernah mengalami breach vault pengguna. Mereka pernah mengalami insiden minor pada 2023 (compromised Okta session token) tapi vault pengguna tidak terpengaruh karena arsitektur Secret Key. Respons mereka cepat, detail, dan tidak defensif.

LastPass, sebaliknya, mengirimkan update bertahap yang semakin mengkhawatirkan. Dari “hanya kode sumber” menjadi “vault terenkripsi diakses” hingga akhirnya “informasi pribadi plaintext bocor.” Komunikasi yang lambat dan tidak transparan menghancurkan kepercayaan.

Fitur Keamanan Tambahan: Di Mana Mereka Beda?

Beyond arsitektur dasar, fitur tambahan bisa menjadi lapisan pertahanan penting.

- Travel Mode (1Password): Fitur unik yang menghilangkan vault sensitif dari perangkat saat bepergian. Data hanya muncul kembali ketika Anda mematikan mode secara manual. Sangat berguna untuk menghindari forced inspection di perbatasan.

- Watchtower (1Password): Monitor secara lokal (bukan di server) apakah password Anda muncul di data breach, apakah 2FA tersedia, atau apakah sertifikat website tidak valid.

- Security Dashboard (LastPass): Fitur serupa tapi analisis dilakukan di server. Ini berarti Anda harus mempercayai LastPass dengan metadata password Anda.

- Phishing Protection: 1Password tidak mengisi password jika domain tidak tepat. LastPass punya fitur serupa tapi kurang agresif.

Praktik Keamanan Perusahaan: Di Balik Layar

Keamanan produk juga ditentukan oleh bagaimana perusahaan itu sendiri dijalankan.

1Password menggunakan model remote-first dengan zero-knowledge internal. Karyawan tidak bisa mengakses data pengguna. Mereka juga melakukan audit reguler oleh firma independen seperti Cure53 dan Onica (AWS Premier Partner). Hasil audit dipublikasikan, meskipun tidak selalu lengkap.

LastPass, setelah diakuisisi oleh GoTo (dulu LogMeIn), mengalami perubahan kultur. Fokus pada pertumbuhan bisnis sering kali mengorbankan investasi keamanan. Audit mereka ada, tapi tidak sefrequent dan kurang detail publiknya.

Bug Bounty dan Komunitas Keamanan

1Password menjalankan bug bounty publik di Bugcrowd dengan reward yang kompetitif. Ini menarik peretas etis untuk terus menguji sistem. LastPass juga punya program serupa, tapi profilnya lebih rendah dan beberapa peneliti mengeluhkan respons yang lambat.

Biaya vs Nilai Keamanan

Dari sisi harga, LastPass lebih murah dengan versi gratis yang feature-rich. 1Password tidak punya tier gratis, hanya trial 14 hari. Namun, pertanyaannya: apakah menghemat beberapa dolar per bulan sebanding dengan risiko?

Personal plan 1Password sekitar $2.99/bulan. LastPass Premium sekitar $3/bulan. Perbedaan harga minimal, tapi perbedaan arsitektur keamanan sangat signifikan.

Jika Anda mengelola password untuk akun keuangan, email utama, atau data sensitif lainnya, investasi tambahan pada arsitektur yang lebih aman adalah keharusan, bukan pilihan.

Kesimpulan: Mana yang Paling Aman Sekarang?

Berdasarkan analisis mendalam, jawabannya jelas: 1Password lebih aman secara fundamental. Secret Key bukan sekadar fitur marketing; itu adalah perbedaan antara vault yang aman dan vault yang bisa jadi target brute force jika breach terjadi lagi.

Bukan berarti LastPass tidak bisa digunakan. Jika Anda adalah pengguna LastPass yang sudah mengubah master password menjadi passphrase panjang (minimal 16 karakter, acak), mengaktifkan 2FA yang kuat (YubiKey, bukan SMS), dan tidak menyimpan data terlalu sensitif, risiko bisa diminimalkan. Tapi mengapa repot jika ada alternatif yang lebih baik?

Catatan Penting: Tidak ada password manager yang 100% kebal. Keamanan Anda juga bergantung pada kekuatan master password dan keamanan perangkat Anda. Gunakan passphrase yang panjang dan unik, aktifkan 2FA di semua akun penting, dan jangan pernah mengakses vault di perangkat yang tidak Anda percayai.

Rekomendasi Praktis

Jika Anda saat ini menggunakan LastPass:

- Evaluasi risiko: Cek apakah vault Anda termasuk yang lama (iterasi 100,100). Jika ya, prioritas tinggi.

- Export data: Lakukan export vault dan simpan dengan aman sementara.

- Pilih alternatif: 1Password, Bitwarden (open-source), atau Keeper.

- Ubah semua password penting: Jangan hanya pindah; ubah password untuk akun kritis setelah migrasi.

- Aktifkan 2FA: Gunakan authenticator hardware seperti YubiKey untuk akun utama.

Jika Anda baru memilih password manager, 1Password adalah pilihan yang lebih bijak untuk jangka panjang. Arsitektur mereka dirancang untuk skenario terburuk, dan itu yang Anda butuhkan untuk melindungi identitas digital Anda.

Keputusan akhir tetap di tangan Anda. Tapi ingat, kepercayaan sekali hilang sangat sulit dibangun kembali. LastPass telah menunjukkan kegagalan di level fundamental, bukan hanya teknis tapi juga komunikasi. Dalam dunia keamanan siber, transparansi dan desain yang proaktif tidak bisa dikompromikan.