Anda peduli privasi. Anda tahu Tor dan VPN bisa menyembunyikan jejak digital. Tapi klaim “anonim” dari keduanya sering berbenturan dengan kenyataan teknis yang lebih rumit. Pilih yang salah dalam konteks yang salah, dan Anda justru membuka diri pada risiko yang tidak disadari.

Mari kita luruskan: tidak ada jawaban mutlak “mana yang lebih baik”. Yang ada hanya trade-off antara kecepatan, anonimitas, dan kemudahan penggunaan yang harus dipahami dulu sebelum memutuskan.

Memahami Mekanisme Dasar (Bukan Marketing)

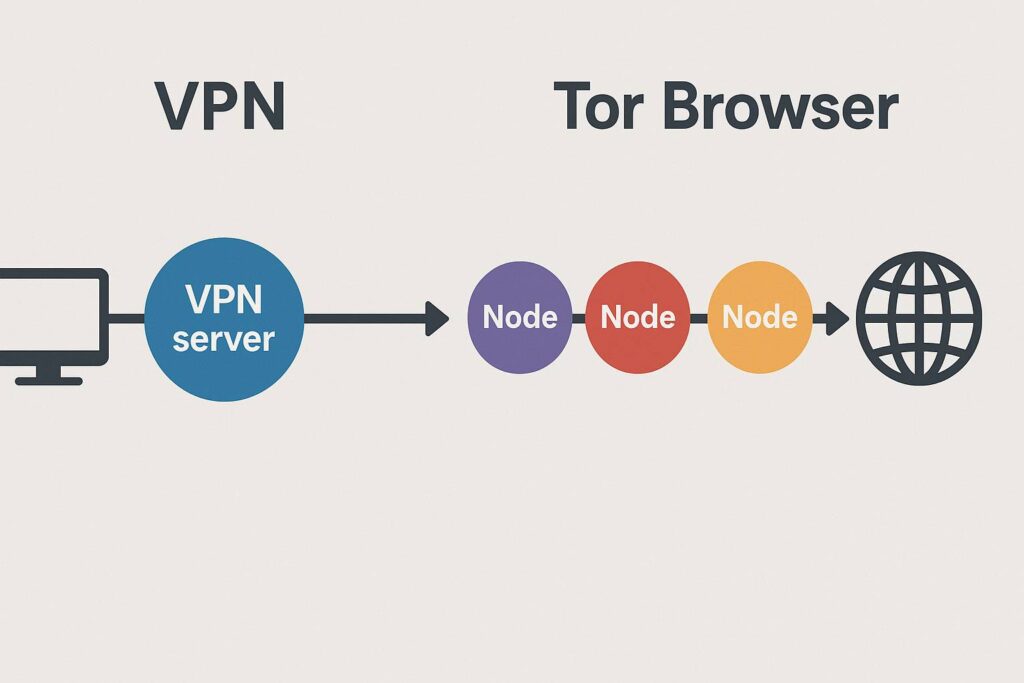

VPN bekerja seperti terowongan pribadi. Data Anda dienkripsi dari perangkat ke server VPN. Setelah keluar dari server, data tersebut melanjutkan perjalanan ke internet seperti biasa. Penyedia VPN bisa melihat lalu lintas Anda—kecuali mereka benar-benar tidak menyimpan log.

Sebenarnya, no-log policy itu janji yang sulit diverifikasi. Anda hanya bisa percaya pada audit independen atau kasus hukum yang membuktikan klaim mereka. Selebihnya, itu adalah soal kepercayaan terhadap entitas bisnis.

Tor Browser menggunakan jaringan relai terdesentralisasi. Data Anda melewati minimal tiga node: entry, relay, dan exit. Setiap node hanya tahu node sebelum dan sesudahnya. Tidak ada node tunggal yang bisa melihat seluruh rangkaian: dari Anda menuju destinasi akhir.

Ini desain yang elegan. Tapi exit node bisa melihat data yang tidak terenkripsi. Jika Anda mengakses HTTP (bukan HTTPS), operator exit node bisa melihat isi komunikasi Anda. Dan exit node dioperasikan oleh relawan—termasuk aktor berbahaya yang sengaja menjalankannya untuk mengumpulkan data.

Perbandingan Nyata Berdasarkan Skenario

Bandingkan keduanya bukan dari spesifikasi, tapi dari ancaman model yang Anda hadapi.

Skenario 1: Anda Ingin Mengakses Situs yang Diblokir di Negara Anda

VPN lebih praktis. Koneksi stabil, kecepatan tinggi, dan cukup mengganti server ke negara lain. Tor bisa melakukannya, tapi dengan latensi tinggi dan kemungkinan IP exit terdeteksi serta diblokir juga.

Catatan kritis: Jika ancaman utamanya adalah sensor negara, VPN berisiko. Pemerintah bisa memaksa penyedia VPN lokal untuk memberikan data atau memblokir IP server VPN yang diketahui.

Skenario 2: Anda Jurnalis atau Aktivis di Wilayah Berbahaya

Tor adalah pilihan yang lebih tepat—jika digunakan dengan benar. Anonimitas yang ditawarkan Tor lebih kuat karena tidak bergantung pada satu entitas. Namun, pola penggunaan yang ceroboh bisa mengungkap identitas. Misalnya, login ke akun pribadi melalui Tor sama saja mengumumkan siapa Anda.

VPN dalam kasus ini berfungsi sebagai lapisan tambahan, bukan pengganti. Gunakan Tor terlebih dahulu, lalu VPN (Tor over VPN), bukan sebaliknya. Ini mencegah ISP tahu Anda menggunakan Tor.

Skenario 3: Anda Hanya Ingin ISP Tidak Melihat Aktivitas Streaming

VPN sudah cukup. ISP hanya akan melihat koneksi terenkripsi ke server VPN. Tor terlalu lambat untuk streaming 4K dan akan membuat pengalaman menjadi frustrasi.

Inti sederhana: Tor untuk anonimitas tingkat tinggi, VPN untuk privasi sehari-hari dengan kenyamanan.

Kelemahan yang Jarang Dibahas Secara Jujur

Kelemahan VPN yang Nyata

- Single point of failure: Satu server VPN yang disusupi atau dipaksa oleh otoritas bisa mengungkap seluruh aktivitas Anda pada sesi tersebut.

- DNS leak: Konfigurasi buruk bisa membuat permintaan DNS bocor ke ISP, mengungkap situs yang Anda kunjungi meski koneksi terenkripsi.

- Browser fingerprinting: VPN tidak menyembunyikan fingerprint browser Anda. Situs masih bisa melacak Anda melalui kombinasi resolusi layar, font, dan WebRTC.

- Kepercayaan buta: Anda tidak bisa memverifikasi apakah penyedia benar-benar tidak mencatat. Audit tahunan hanya snapshot, bukan jaminan real-time.

Kelemahan Tor yang Berbahaya

- Exit node sniffing: Data HTTP tanpa enkripsi end-to-end bisa di-intercept di exit node. Selalu pastikan situs menggunakan HTTPS.

- Timing correlation attack: Adversary yang mengontrol entry dan exit node bisa melakukan analisis statistik untuk menebak koneksi mana yang milik Anda.

- Browser fingerprinting unik: Tor Browser dirancang untuk homogenitas, tapi instalasi add-ons atau tweak setting bisa membuat fingerprint Anda unik dan mudah di-track.

- Kecepatan infernal: Jaringan relai bergantung pada bandwidth relawan. Browsing intensif media atau download besar bisa sangat lambat.

Spesifikasi Teknis Head-to-Head

| Aspek | VPN (Premium) | Tor Browser |

|---|---|---|

| Arsitektur | Terpusat, single-hop | Terdesentralisasi, three-hop minimum |

| Anonimitas terhadap ISP | Ya, menyembunyikan destinasi | Ya, menyembunyikan penggunaan Tor itu sendiri |

| Anonimitas terhadap situs tujuan | Tidak, situs lihat IP VPN | Ya, situs lihat IP exit node acak |

| Kecepatan | 5-50% penurunan (tergantung server) | 80-95% penurunan (sangat lambat) |

| Enkripsi | AES-256, kontrol penyedia | Multi-layer TLS, otomatis |

| Kemudahan penggunaan | Sangat mudah, satu klik | Perlu adaptasi, beberapa situs memblokir Tor |

| Risiko utama | Kepercayaan penyedia, logging | Exit node malicious, timing attack |

Kombinasi: Tor Over VPN atau VPN Over Tor?

Ada dua pola, dengan implikasi dramatis berbeda.

Tor over VPN: Anda konek ke VPN dulu, lalu jalankan Tor Browser. ISP tidak tahu Anda pakai Tor. Penyedia VPN tidak tahu aktivitas Tor Anda (karena terenkripsi). Ini pola yang direkomendasikan untuk anonimitas maksimal.

VPN over Tor: Anda konek ke Tor dulu, lalu ke VPN. Situs tujuan lihat IP VPN, bukan Tor exit node. Tapi ISP tahu Anda pakai Tor. Ini jarang berguna dan hanya untuk kasus khusus di mana Anda ingin bypass blokir exit node.

Perhatian: Jangan pernah gunakan Tor dan VPN simultan tanpa memahami urutannya. Konfigurasi yang salah justru memperluas permukaan serangan.

Verdict: Mana yang “Lebih Menjaga Privasi Real Anda”?

Jawabannya tergantung definisi “privasi real” Anda.

Jika yang Anda maksud adalah anonimitas total—tidak ada yang tahu siapa Anda dan apa yang Anda lakukan—maka Tor secara teori lebih kuat, asal Anda sanggup mengorbankan kecepatan dan belajar cara pakainya dengan benar.

Jika yang Anda maksud adalah privasi dari ISP, pemerintah otoriter ringan, dan pelacakan komersial sehari-hari—maka VPN berkualitas sudah cukup. Pilih penyedia yang berbasis di yurisdiksi privacy-friendly, memiliki audit publik, dan mendukung protokol modern seperti WireGuard.

Kesalahan terbesar: Menggunakan Tor untuk aktivitas high-bandwidth seperti streaming atau download ilegal. Ini bukan hanya lambat, tapi juga membebani jaringan relai yang dimaksudkan untuk aktivitas sensitif.

Kesalahan kedua: Menganggap VPN sebagai solusi anonimitas sempurna. VPN adalah alat privasi, bukan anonimitas. Bedanya tipis tapi fundamental.

Praktik terbaik? Gunakan VPN untuk kehidupan digital normal. Simpan Tor untuk saat Anda benar-benar butuh menghilang. Dan jangan pernah percaya pada satu alat saja. Operational security—cara Anda berperilaku online—lebih penting dari alat apa pun.

Checklist Keamanan Sebelum Memilih

Sebelum memutuskan, tanyakan pada diri Anda:

- Apakah ancaman utamanya adalah ISP lokal, sensor negara, atau pelacakan korporat?

- Seberapa penting kecepatan dalam aktivitas Anda?

- Apakah Anda mampu memverifikasi konfigurasi DNS leak dan WebRTC?

- Apakah Anda siap untuk learning curve yang lebih curam (Tor) atau biaya bulanan (VPN premium)?

- Apakah Anda perlu login ke akun pribadi selama sesi anonim?

Jawaban atas pertanyaan ini akan menunjukkan jalan yang tepat. Tidak ada yang lebih “aman” secara absolut—hanya yang lebih tepat untuk ancaman spesifik Anda.